Trong khuôn khổ chuỗi seminar học thuật năm 2022, chiều ngày 30/5/2022, Khoa MMT&TT đã tổ chức buổi seminar lần 2 do ThS. Phan Thế Duy trình bày. Chủ đề của buổi seminar là “Fooling intrusion detection systems with adversarial samples in SDN-enabled networks”.

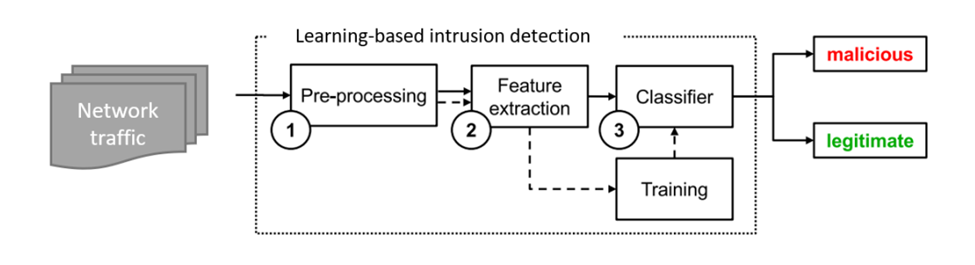

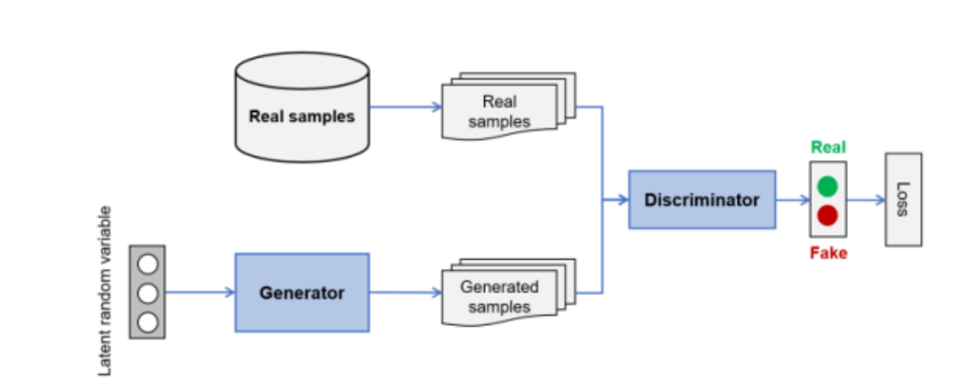

Nội dung chính của seminar xoay quanh vấn đề Đánh lừa hệ thống phát hiện xâm nhập bằng cách phát sinh mẫu tấn công đối kháng. Vấn đề của các hệ thống phát hiện xâm nhập là số lượng mẫu và việc thu thập dữ liệu tấn công, việc gán nhãn tiêu tốn nhiều thời gian và công sức. Trong các công trình nghiên cứu liên quan, các nhóm tác giả đã đề xuất các mô hình Mạng sinh đối kháng (GANs) để sinh các mẫu dữ liệu mới từ dữ liệu đã có nhằm huấn luyện cho các trình phát hiện xâm nhập sử dụng các mô hình học máy.

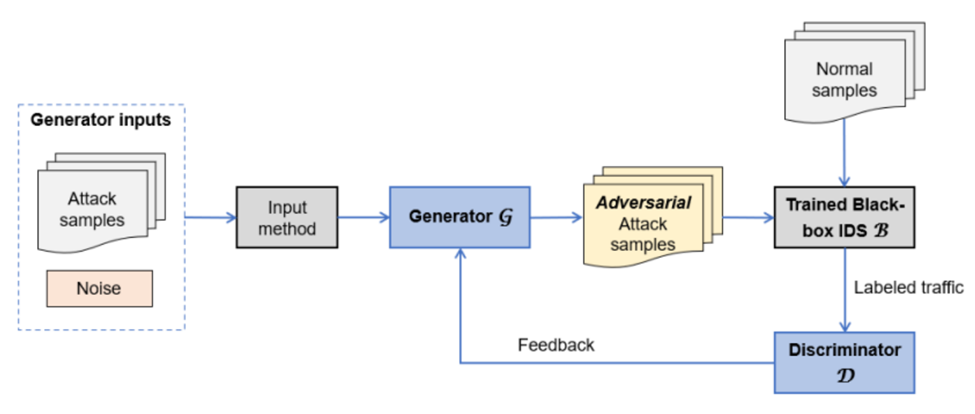

Nhóm tác giả đưa ra kiến trúc DIGFuPAS, sử dụng kiến trúc mạng sinh đối kháng (GANs) để phát sinh mẫu dữ liệu đối kháng từ dữ liệu đã gán nhãn trước đó bằng cách thêm nhiễu vào các mẫu có sẵn. Đây là kiến trúc được sử dụng rộng rãi hiện nay trong các kỹ thuật phát sinh mẫu, đặc biệt là trong lĩnh vực xử lý ảnh. Điểm khác biệt giữa ứng dụng kiến trúc GANs trong phát sinh mẫu dữ liệu tấn công trong an toàn thông tin và phát sinh mẫu dữ liệu trong xử lý ảnh là việc phát sinh mẫu trong an toàn thông tin phải đảm bảo tính nghiêm ngặt về cấu trúc và các thuộc tính chức năng, phi chức năng. Trong phần trình bày này, nhóm tác giả tập trung vào việc phát sinh mẫu dữ liệu mới nhưng vẫn đảm bảo các thuộc tính chức năng của các mẫu dữ liệu không bị phá vỡ.

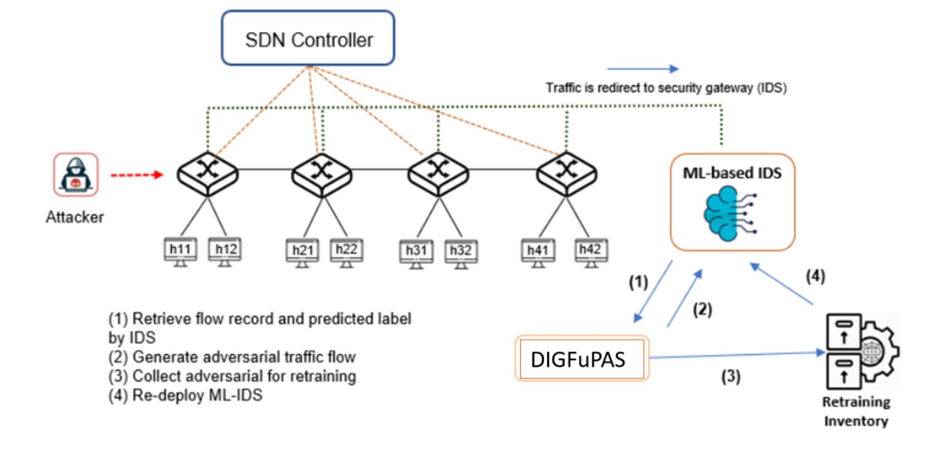

Trình phát hiện xâm nhập mạng (Network IDS) được xây dựng để phát hiện và cảnh báo khi hệ thống bị tấn công, từ đó có thể đưa ra các phản ứng phù hợp. Với sự bùng nổ của dữ liệu, các phương pháp học máy đã bắt đầu được áp dụng trong một số IDS khác nhau. Tuy nhiên, các hệ thống này cho tỉ lệ báo động giả cao cũng như dễ bị đánh lừa bởi các cuộc tấn công tinh vi như tấn công đối kháng. Dựa trên Mô hình sinh đối kháng (GANs), DIGFuPAS tạo ra các luồng dữ liệu độc hại đột biến từ lưu lượng tấn công thực khiến IDS không thể phát hiện được. Mô hình được thực nghiệm trên các bộ dữ liệu công khai CICIDS2018, NSL-KDD để đánh lừa 9 mô hình học máy mục tiêu khác nhau.

Kết quả thực nghiệm tấn công đối kháng nhắm vào các trình phát hiện tấn công được đánh giá thông qua độ chính xác và tỉ lệ phát hiện tấn công của IDS đối với lưu lượng tấn công thông thường và lưu lượng tấn công đối kháng. Thực nghiệm cho thấy, tỉ lệ phát hiện các mẫu đối kháng của tất cả các mô hình mục tiêu đều cho hiệu năng thấp mặc dù tỉ lệ phát hiện mẫu tấn công ban đầu rất cao. Vì vậy, cần phải liên tục kiểm tra và cải tiến các hệ thống này bằng cách mô phỏng các đột biến tấn công mạng trong thế giới thực trong kiến trúc mạng khả lập trình (Software Defined Networking-SDN) để các hệ thống IDS có độ bền vững tốt hơn.

Một số hình ảnh buổi seminar: